IPsecとは?~仕組みや接続方法をわかりやすく解説~

近年、リモートワークの普及とともにVPN(Virtual Private Network)が使われるケースが増えてきています。VPNとは仮想の専用回線のことで、特定の人・端末しかアクセスできず、安全性の高いネットワークを構築できます。本記事ではインターネットVPNを構築する際に用いられるプロトコルの1つ「IPsec」について、取り上げて解説いたします。

IPsecとは?

IPsecは、「Security Architecture for Internet Protocol」または「Internet Protocol Security」の略で、主にインターネットVPNを構築する際に用いられます。インターネットプロトコルにおけるやり取りにおいてセキュリティを構築するための、安全性の高いアーキテクチャのことです。そのため、情報の漏洩や改ざんを防ぐための仕組みを実現するため、様々なプロトコルが使われています。暗号化されているため、万が一通信内容を盗聴された場合でも、その内容を閲覧することはできません。

ちなみに、インターネットVPNを構築する際には、どのプロトコルを使ってどの階層・レイヤーに対して対策を行うかによって、様々な区分に分けられており、IPsecはそのうちの1つと考えることが出来ます。

【インターネットVPNで使われるプロトコル】

- IPsec-VPN

- SSL-VPN

- L2TP/IPsec

- PPTP

インターネットVPNの構築に使われるIPsec以外の種類のプロトコルについては下記のコラムにて解説していますので、詳しくはこちらをご覧ください。

IPsecの活用例

IPsecが使われる例としては、会社の拠点間をIPsecで結び、拠点間にまたがる社内ネットワークを構築する例があげられます。他にも、社員が社外から社内ネットワークに接続し、社内のファイルサーバーを利用するような際にも使われます。ただし、社員の使っているクライアント端末は、社外から社内のネットワークに接続する際、専用ソフトウェアでの認証が必要になります。

IPsecの仕組み

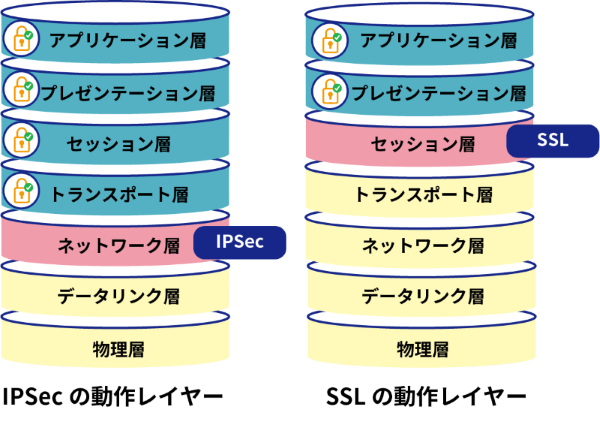

IPsecはOSI参照モデルにおける「ネットワーク層(第3層)」において暗号化を行っています。そのため、上位層である「トランスポート層」や「アプリケーション層」が暗号化に対応していなくても、下位層である「ネットワーク層」が暗号化しているため、より安全に通信を行うことができます。ただその一方で、ファイアウォールと相性が悪いというデメリットもあるので注意が必要です。

【OSI参照モデル】

| 名称 | |

|---|---|

| 第7層 | アプリケーション層 |

| 第6層 | プレゼンテーション層 |

| 第5層 | セッション層 |

| 第4層 | トランスポート層 |

| 第3層 | ネットワーク層 |

| 第2層 | データリンク層 |

| 第1層 | 物理層 |

IPsecでVPN通信を行う流れは、以下のイメージです。

まず受信者と送信者の間の通信路「SA (Security Association)」を確立します(トンネリング)。SA1つでは双方向の通信を行うことができないので、送受信の双方向の通信を行うためには、送信用と受信用の2つのSAを確立する必要があります。

SAを立ち上げる際に必要になってくるのが「IKE (Internet Key Exchange Protocol)」です。ここでは、一般的に使用されることが多い事前共有鍵(Pre-Shared Key)を用いる手順を例として説明します。IPsecを利用するルーターに前もってPre-Shared Key (PSK)を設定しておくことにより、PSKを用いて相互の認証が行なわれます。その後通信が確立した同士のルーター間でデータ通信を暗号化するための鍵の交換が行われ、自動的に鍵が生成されます。この鍵が外部に漏れると通信内容を傍受されてしまうため、鍵が外部に漏れないことが重要です。そのため、鍵には有効期限が設定されていて、有効期限が過ぎると新しい鍵が作られて置き換わることで、安全に鍵を管理しています。

また、SAが確立した状態で、実際のデータを運ぶのに必要になってくるプロトコルが「AH」または「ESP」というプロトコルで、情報漏洩や改ざんを防ぐ処理を行います。「ESP (Encapsulated Security Payload)」というプロトコルでは、データの暗号化と完全性検査(認証)を行うことで、情報漏洩と改ざんを防ぐことができます。一方、「AH (Authentication Header)」というプロトコルでは、完全性検査(認証)のみが行われます。「AH」では暗号化が行われないため安全性が低く、近年では「ESP」が使われるケースがほとんどです。※

※暗号化によるデータ通信を禁じている国があるため、ESPは輸出入規制の対象となる可能性があります。そのような場合でもIPsecによる認証機能を利用できるよう、「AH」が用意されています。

IPsecの接続の仕方(モード)の種類

IPsecには2つの動作方法「トランスポートモード」と「トンネルモード」が用意されています。

①トランスポートモード

1つ目の動作方法が「トランスポートモード」です。そもそも、インターネットでやりとりされるデータは、パケットと呼ばれる単位で送受信されており、パケット内には「ヘッダ部」と「データ部(ペイロード)」が存在します。

「トランスポートモード」ではこのうち「データ部(ペイロード部)」のみを暗号化し、「ヘッダ部」は暗号化しないやり方です。

②トンネルモード

一方、「トンネルモード」では「ヘッダ部」も「データ部」もどちらも暗号化を行います。正確には元の「ヘッダ部」を含めたパケット全体を暗号化し、新しい「ヘッダ部」を付け加えることで実現しています(いわゆる「カプセル化」)。

トランスポートモードはホスト間の通信など、送信者と受信者の両方がエンドポイントである場合に使用することができます。そのため一般的に、拠点間のVPNを構築する際はトンネルモードを使うことがほとんどで、ルーター間やルーターとサーバー間を結び、本社と支社を結ぶような通信を実現します。

ただし、トンネルモードの場合、ヘッダ部も暗号化されてしまうため、ファイアウォールと組み合わせたときに、ファイアウォールを柔軟に通過させることができなくなってしまうことがあります。そのため、IPsecは他のプロトコルと比べて、一般的にファイアウォールと相性が悪いと言われています。

IPsec:種類の比較

このように、IPsecでは、情報漏洩や改ざんを防ぐ処理として「AH」または「ESP」が使われます。そして動作方法としては「トランスポートモード」と「トンネルモード」の2種類があります。そして、最もよく使われているのが「ESP」を使った「トランスポート」です。

| トンネルモード | トランスポートモード | |

| ESP | 一番よく使われる | 利用可能なシーンが限られる |

| AH | 暗号化なしで安全性が低い | 暗号化なしで安全性が低い 利用可能なシーンが限られる |

このように、IPsecには様々な種類があり、様々なプロトコルが使われます。このような処理はルーターで行われるため、IPsecを活用したVPNを構築する場合には、IPsec対応したルーターが必須です。

ちなみに、現在普及が少しずつ進んでいるIPv6では「IPsec」が標準的に用意されています。しかし、現在でも引き続きIPv4が使われているケースが大半で、IPv4ではIPsecは標準ではなくオプションという扱いになりますので、IPsecにはまだまだ注意が必要です。

モバイル通信を用いたIPsec接続で利用される技術

IPsecの仕組みや接続方法について説明しましたが、LANケーブルなどを活用し有線でIPsec接続をするのではなく、モバイル回線を使った無線でのIPsecの場合、少し異なった技術が必要になりますので解説します。

Aggressive Modeについて

IKEフェーズ1におけるネゴシエーションには、Main ModeとAggressive Modeの2種類があります。Main Modeは認証を行う際に相手の特定をIPアドレスにて行うことが前提となっています。一方、Aggressive Modeでは接続する相手の特定を、IPアドレスには依存せず、自身及び相手のIDにおいて行います。このため、企業が複数拠点を結んでVPNを構築するようなケースであれば、各拠点が固定IPアドレスを持つことができるためMain Modeが使われることが多くなります。その一方で、ポータブルなPC等を用いて公共のホットスポットやモバイルネットワークを経由して閉域ネットワークにアクセスするような場合は、IPアドレスを固定することが困難であるためAggressive Modeが利用されます。

NAT Traversalについて

一般的なIPsecの接続においては、IKEによるSAが確立した後のデータの送受信については、ESPのプロトコルが用いられます。しかしESPは、OSI参照モデルにおいて、TCPやUDPと同じレイヤー「トランスポート層(第4層)」の信号として、「ネットワーク層(第3層)」の直接上位に位置するものであるため、TCPやUDPを下位レイヤーとするプロトコル(SSLやHTTP)ではなく、TCPやUDPと異なりポート番号という概念を持っていません。しかし、一般的な企業や通信キャリアのNATでは、TCPやUDPのポート番号が処理において使用されており、ESPプロトコルでの通信はNATを通過できないことが多くあります。

そのため、NAT環境においてもIPsecのトンネル構築を可能とするためにESPを使わずにUDPを用いてデータを送受信することをNAT Traversal (NAT-T)と呼びます。通常は、UDP上のポート番号4500番がESPの代替として使用されます。

【OSI参照モデルとプロトコル】

| 名称 | プロトコル例 | |

|---|---|---|

| 第7層 | アプリケーション層 | HTTP FTP SSL |

| 第6層 | プレゼンテーション層 | |

| 第5層 | セッション層 | |

| 第4層 | トランスポート層 | TCP UDP ESP |

| 第3層 | ネットワーク層 | IP ICMP IPsec |

| 第2層 | データリンク層 | ARP RARP PPP |

| 第1層 | 物理層 | ハードウエア |

IPsecとSSL-VPNの比較

IPsecとよく比較されるVPN接続の方法として「SSL-VPN」があります。SSL-VPNとは、暗号化する際にSSL技術を活用するVPN接続方法です。SSLは、「Secure Sockets Layer」の略で、Webサイト等でも幅広く使われるプロトコルです。

SSL-VPNでは、TCP/IPやOSI参照モデルにおける「セッション層(第5層)」における暗号化・認証の仕組みである「SSL暗号通信」を活用しています。IPsecと比べると上位層での暗号化であることからセキュリティ面ではやや劣りますが、リモート接続に優れていることと、低コストであることからオフィス外からのアクセスやリモートワークなどで広く使われている手法です。

また、IPsecでは、クライアント側のPCにもVPNのソフトをインストールする必要がありますが、SSLでは特別なソフトウェアは不要でWebブラウザのみで通信可能です。そのため、利便性が高いこともSSL-VPNが選ばれる理由の一つになります。それから、IPsec(トランスポートモード)と異なり、ヘッダ部分は暗号化されないため、ファイアウォールを柔軟に適用できます。

ただその一方、IPsecよりも、アプリケーションによっては動作しない可能性が高くなります。IPsecがより深い階層「ネットワーク層」で動作しているのとは異なり、SSLがより上位の層である「セッション層」で動作していることが原因です。

IPsecとSSL-VPNを比較し、下記にまとめました。

| IPsec | SSL-VPN | |

|---|---|---|

| 動作レイヤー | ネットワーク層(3層) | セッション層(5層) |

| コスト | 高い | 安い |

| 利便性 | 低い | 高い |

| 安全性 | 高い | 低い |

IPsecと組み合わせて使われるL2TP

VPN接続方式として「L2TP」もよく取り上げられますが、こちらはIPsecと組み合わせて使われる場合がほとんどです。「L2TP」単体では暗号化機能を持たないため、安全性を確保するためにIPsecが使われます。

L2TPとは、Layer 2 Tunneling Protocolの略で、データリンク層(第2層)において、データの送信者と受信者の間に仮想のトンネルを築く「トンネリング」を行うためのプロトコルです。「PPP(Point-to-Point Protocol)」接続を確立することでVPN接続を行っており、具体的にはPPPフレームを、送信側でカプセル化し、受信側でカプセル化解除することで、情報をやりとりしています。単体では暗号化の機能を持たないため、IPsecと併用することで安全性を確保する場合が多く「L2TP/IPsec」として表記されることが多いです。

L2TPを活用するメリットとしては、まず、1つのVPNトンネルで複数のユーザーセッションをやり取りできるという点です。それから「対応するプロトコルが多い」という点も特長です。L2TPでは、UDP/IPやATM、フレームリレー(FR)などのプロトコルを使うことができます。

このようにIPsecはVPN構築する際、ほかの手法と組み合わせて使われるケースもあります。

まとめ

IPsecとはVPN接続で広く使われる、通信の安全性を保つための技術です。リモートワークの推進ともに、今後ますますインターネットの安全性・秘匿性は重要視されるため、IPsecはインターネットの安全性を担保する技術として今後もさらに使われていくでしょう。正しく理解し、安全なネットワーク構築に活かしましょう。

IPsec対応LTEルーターのご紹介

アムニモではIPsecに対応したLTEルーターを販売しております。本ルーターは、ファームウエアの2重化や通信回線の冗長化、瞬停対策など、高い信頼性が特徴で、高い安定性が求められるVPN構築で活躍するLTE対応のコンパクトルーターです。IPsecを使ったVPN構築を検討されているお客様はお気軽にご相談ください。

※IPsec対応は次期バージョンアップで予定しております。

※その他のアムニモのゲートウェイシリーズ製品もIPsecに対応しております。

なお、弊社のゲートウェイやルーターのIPsec接続の方法は、下記記事をご覧下さい。

高い信頼性と運用性に優れた自社開発のIoTデバイスとクラウドサービスを組み合わせ、先進の映像・IoT・AIソリューションの提供を通じ、IoTとAIでつながる世界に貢献していきます。コラムにて定期的にお役立ち情報をお届けします。